Увод у алгоритам размјене кључева Диффие Хеллман

Алгоритам размена кључева Диффие Хеллман једна је од првих практичних примена размене јавних кључева у области криптографије. Алгоритам размене кључева Диффие Хеллман један је од начина на који можете генерисати дељени кључ и делити одвојено између две стране на начин да можемо бити сигурни да нико неће моћи да прескаче комуникацију. Има једна важна чињеница коју треба имати на уму о алгоритму то што не делимо информације у размени, већ радимо кључ који ће се касније користити за размену информација. Пошто нам ова техника омогућава да направимо кључ за шифровање са другом страном, тада можемо започети шифровање текућих и примање порука. Један је успостављен, чак и ако неко снима податке о преносу, нема начина да се подаци дешифрују.

Алгоритам размене кључева Диффие Хеллман за генерисање кључева

Алгоритам се заснива на криптографији Еллиптиц Цурве која је метода израде криптографије јавног кључа заснована на структури алгебре елиптичких кривина преко коначних поља. ДХ такође користи функцију замке као и многи други начини за прављење криптографије с јавним кључем. Једноставна идеја разумевања алгоритма ДХ је следећа

1. Прва страна изабере два главна броја г и п и каже их другој страни.

2. Друга страна одабире тајни број (назовимо га а), а затим израчунава г а мод п и резултат шаље натраг првој, дозволимо резултат А. Имајте на уму да тајни број није послан било коме, само резултат је.

3. Тада прва страна учини исто, она одабире тајни број б и израчунава резултат Б сличан с

4. корак 2. Затим се овај резултат шаље другој страни.

5. Друга страна узима примљени број Б и израчунава Б а мод п

6. Прва страна узима примљени број А и израчунава А б мод п

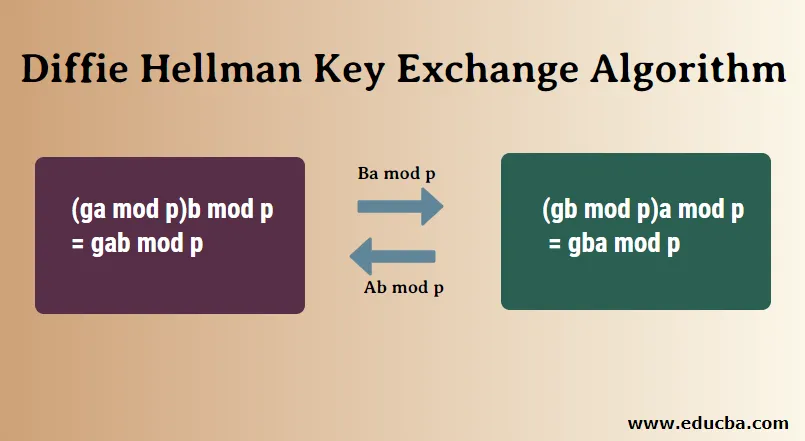

Овде постаје занимљиво, одговор у кораку 5 је исти као и одговор у кораку 4. То значи да ће обе стране добити исти одговор без обзира на редослед излагања.

(g a mod p) b mod p = g ab mod p

(g b mod p) a mod p = g ba mod p

Број који смо дошли у оквиру корака 4 и 5 узет ћемо као заједнички тајни кључ. Сада се овај кључ може користити за било какво шифровање података који ће се преносити као што је лептир, АЕС итд.

Диффие Хеллман Алгоритхм

1. тастер = (И А ) КСБ мод к -> ово је исто што је израчунато са Б

2. Глобални јавни елементи

- к: к је примарни број

- а: а <к и α је примитивни корен к

3. Генерација кључа за корисника А

- Изаберите приватни кључ Кс А Овде, Кс А

Сада, израчунавање јавног кључа И А И А = а КСА мод к

4. Генерација кључева за корисника Б

- Изаберите приватни тастер Кс Б Овде, Кс Б

- Сада, израчунавање јавног кључа И Б И Б = а Ксб мод к

5. Израчунавање тајног кључа са А

- тастер = (И Б ) КСА мод к

6. Израчунавање тајног кључа помоћу Б

- тастер = (И А ) КСБ мод к

Пример

1. Алице и Боб користе јавне бројеве П = 23, Г = 5

2. Алице је одабрала приватни кључ а = 4 и Боб је одабрао б = 3 као приватни кључ

3. Оба, Алице и боб сада израчунавају вредност к и и на следећи начин:

- Алице: к = (5 4 мод 23) = 4

- Боб: и = (5 3 мод 23) = 10

4. Сада и Алице и Боб размењују јавне бројеве једна са другом.

5. Алице и Боб сада рачунају симетричне кључеве

- Алице: к а = и а мод п = 10 4 мод 23 = 18

- Боб: к б = к б мод п = 4 3 мод 23 = 18

6. 18 је заједнички тајни кључ.

Употреба алгоритма Диффие Хеллман

Поред коришћења алгоритма за генерисање јавних кључева, постоје и друга места на којима се може користити алгоритам ДХ:

- Шифрирање: Дифие Хеллман алгоритам за размену кључева може се користити за шифровање, једна од првих шема која је то урадила била је ЕлГамал енкрипција. Један модеран пример тога назива се интегрисана шема енкрипције (енгл. Интегратед Енцриптион Сцхеме) која пружа сигурност против одабраног обичног текста и изабраних напада на међуспремник.

- Уговор о аутентификацији лозинком: Када две стране деле лозинку, споразум о кључу који је проверен од лозинке може се користити за спречавање Човека у нападу у средини. Овај кључни уговор може бити у облику Диффие-Хеллмана. Сигурни протокол удаљене лозинке је добар пример који се заснива на овој техници.

- Напријед тајност: Протоколи засновани на тајности могу створити нове парове кључева за сваку нову сесију и аутоматски их могу одбацити на крају када је сесија такођер завршена. У овим протоколима тајности преноса, најчешће или не, користи се размена кључева Диффие Хеллман.

Предности Алгоритма Диффие Хеллман

- Пошиљалац и прималац не требају претходно познавање једни о другима.

- Једном када се тастери размењују, комуникација података може се обавити преко несигурног канала.

- Дељење тајног кључа је сигурно.

Недостаци алгоритма Диффие Хеллман

- Алгоритам се не може тужити ни за једну асиметричну размену кључева.

- Слично томе, не може се користити за потписивање дигиталног потписа.

- Пошто не потврђује идентитет ниједне стране у преносу, размена кључева Диффие Хеллман подложна је нападу човека у средини.

Закључак

Због својих предности, Диффие Хеллман размена кључева показала се као користан систем размене кључева. Иако је заиста тешко да неко прислушкујући мрежу дешифрује податке и добије кључеве, и даље је могуће ако генерирани бројеви нису у потпуности случајни. Такође, систем размене кључева омогућава мушкарцу да изврши средњи напад, да би се то избегло, обе стране би требале бити веома опрезне на почетку размене.

Препоручени чланак

Ово је водич за Алгоритам размене кључева Диффие Хеллман. Овде смо расправљали о употреби, различитим алгоритмима, предностима и недостацима. Можете и да прођете кроз друге наше предложене чланке да бисте сазнали више -

- Алгоритми машинског учења

- Алгоритам шифрирања

- Алгоритми класификације

- Врсте алгоритама